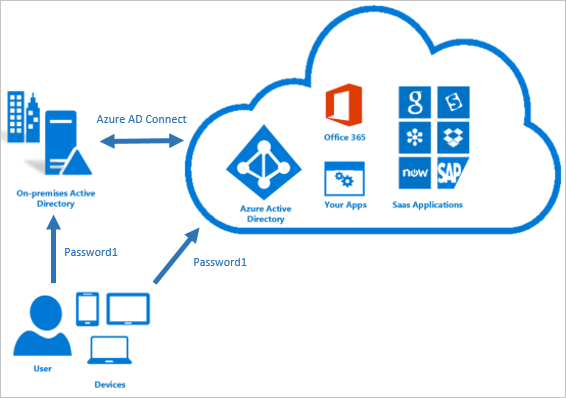

Wenn Sie als Kunde Azure AD Connect einsetzen, um Active Directory Objekte zum Azure Active Directory zu synchronisieren und im lokalen on Premises Active Directory mit ablaufenden Konten und Password Hash Sync arbeiten, dann ist dieser Artikel genau richtig für Sie.

Abgelaufene Konten können im Azure AD weiterhin authentifiziert werden!

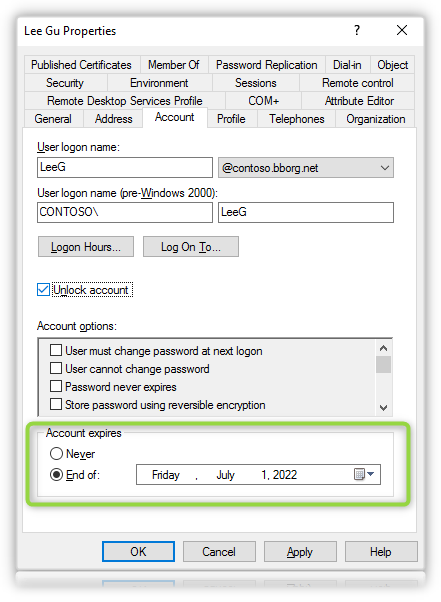

Im Active Directory besteht die Möglichkeit, dass Sie Konten mit einem Verfallsdatum “Account expires” konfigurieren. Ist das Datum erreicht, kann der Benutzer sich am Active Directory nicht mehr anmelden. Wenn Sie jedoch dieses Konto per Azure AD Connect synchronisieren und Password Hash Sync verwenden, kann dieser Benutzer sich weiterhin im Azure AD anmelden und auf Ressourcen zugreifen, denn diese Informationen werden nicht zum Azure AD synchronisiert.

Abhilfe

Wenn Sie weiterhin die Funktion der ablaufenden Konten verwenden wollen und nicht das Active Directory Konto deaktivieren wollen, dann können Sie mit Hilfe einer Azure AD Connect Synchronisations-Regel das Attribute “AccountEnabled” auf False setzen, damit das Konto im Azure AD ebenfalls deaktiviert ist.

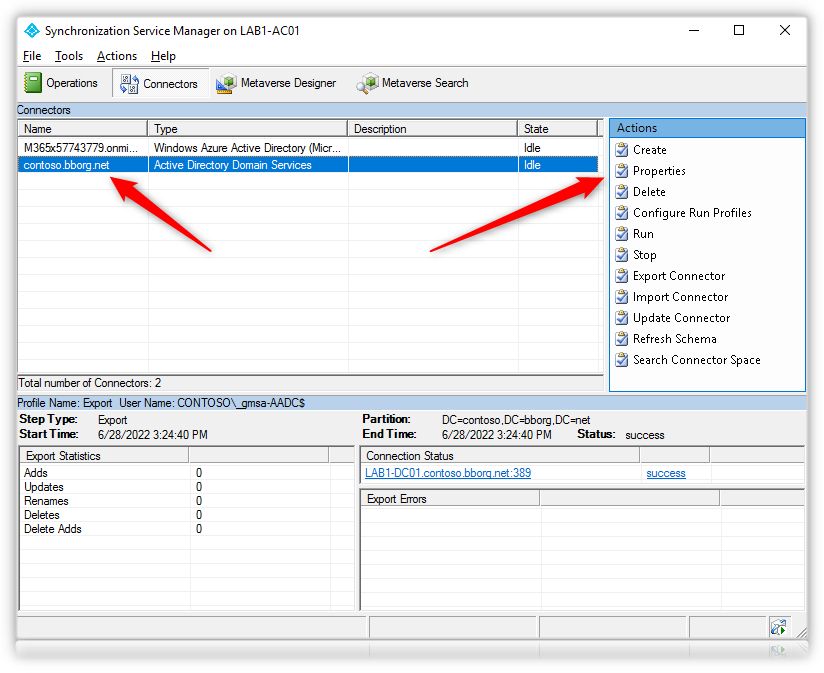

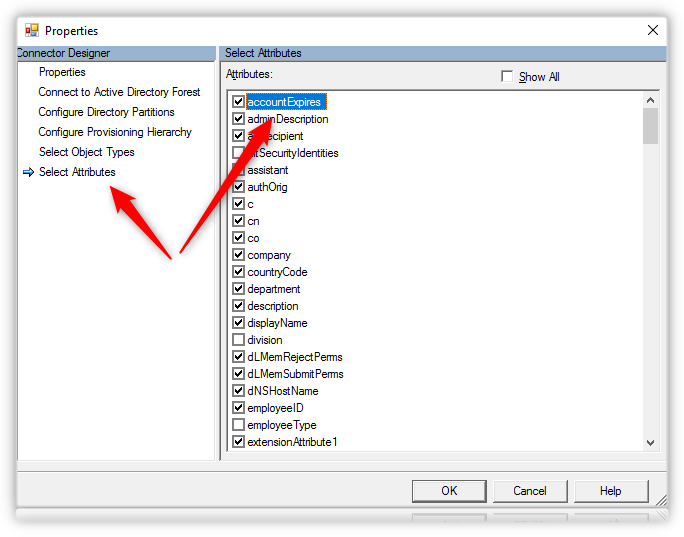

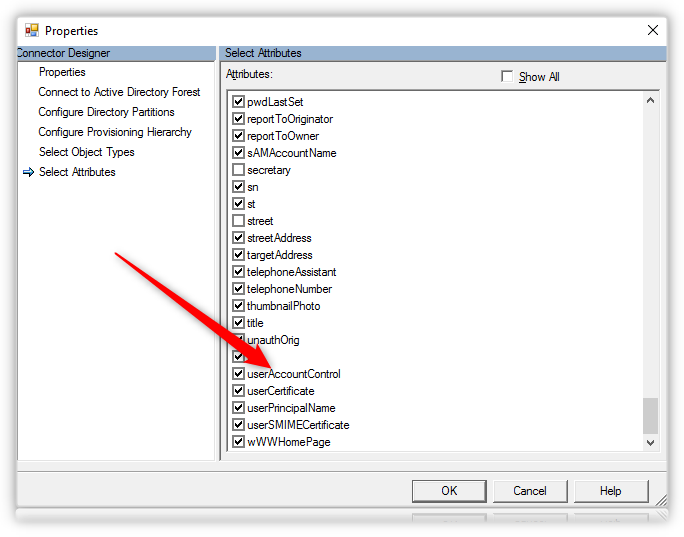

Als Erstes sollten Sie prüfen, ob die Attribute “AccountExpires” in den Einstellungen des Connectors aktiviert ist. Hierzu öffnen Sie den Azure AD Synchronisation Manager und öffnen die Eigenschaften des AD Connectors.

Dann wählen Sie die Attribute aus und prüfen, ob das Attribute “AccountExpires” aktiviert ist.

Das Attribute “userAccountControl” muss ebenfalls ausgewählt sein.

Synchronisations-Regel erstellen

Im ersten Stepp sollten Sie die Synchronisation für die Erstellung der Regel pausieren, gehen Sie hierfür wie folgt in einer PowerShell Konsole als Admin auf dem Azure AD Connect Server vor.

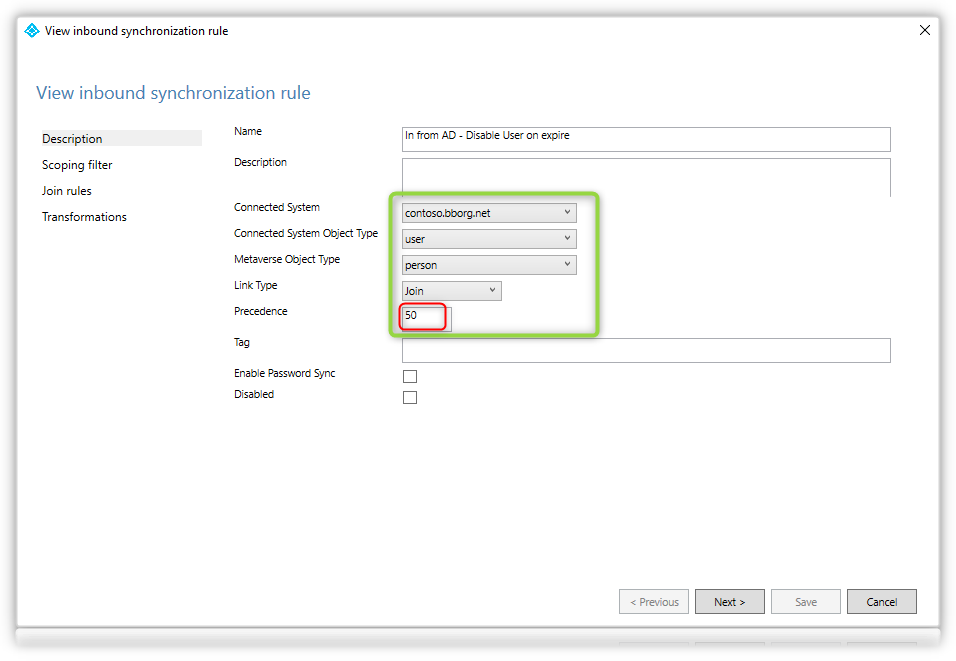

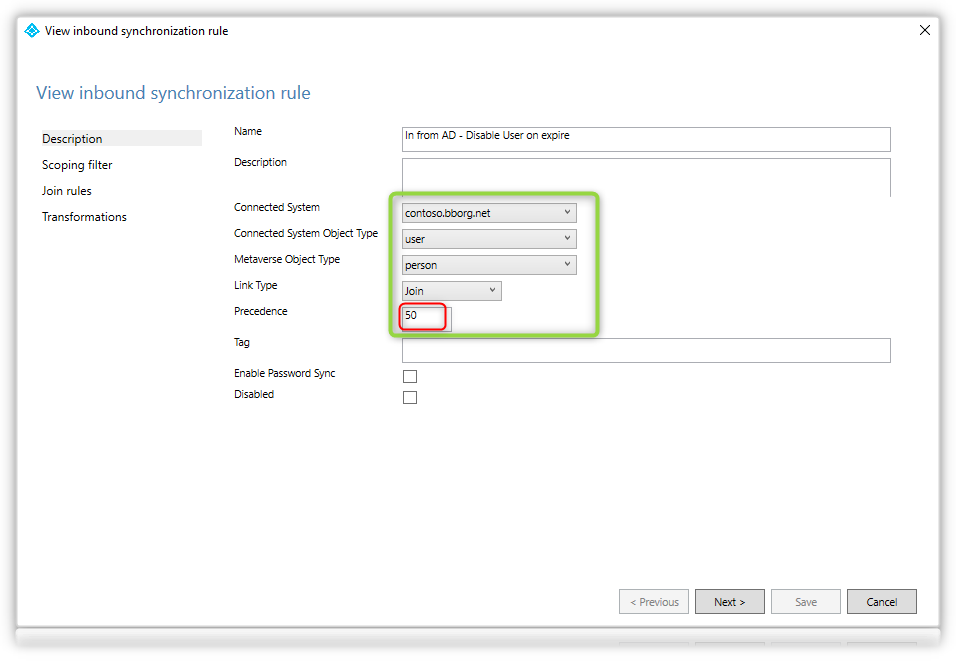

# Stop sync Scheduler

Set-ADSyncScheduler -SyncCycleEnabled:$FalseAnschließend öffnen Sie den “Synchronization Rules Editor” und erstellen eine neue eingehende Regel. Im ersten Dialog geben Sie bitte eine Beschreibung ein und wählen als “Connected System” ihren Active Directory Forest aus, als Objekt Type: User und als Metaverse Objekt Type: Person und der Link Type bleibt auf Join. Das Feld Precedence ist die Angabe der Reihenfolge der Regeln, Microsoft Standard Regeln beginnen mit 100 und ich persönlich starte immer mit 50 als erste Custom Rule. Es bleib Ihnen überlassen, welchen Wert Sie hier eintragen, solange dieser kleiner als 100 ist und sich nicht mit anderen Regeln überschneidet.

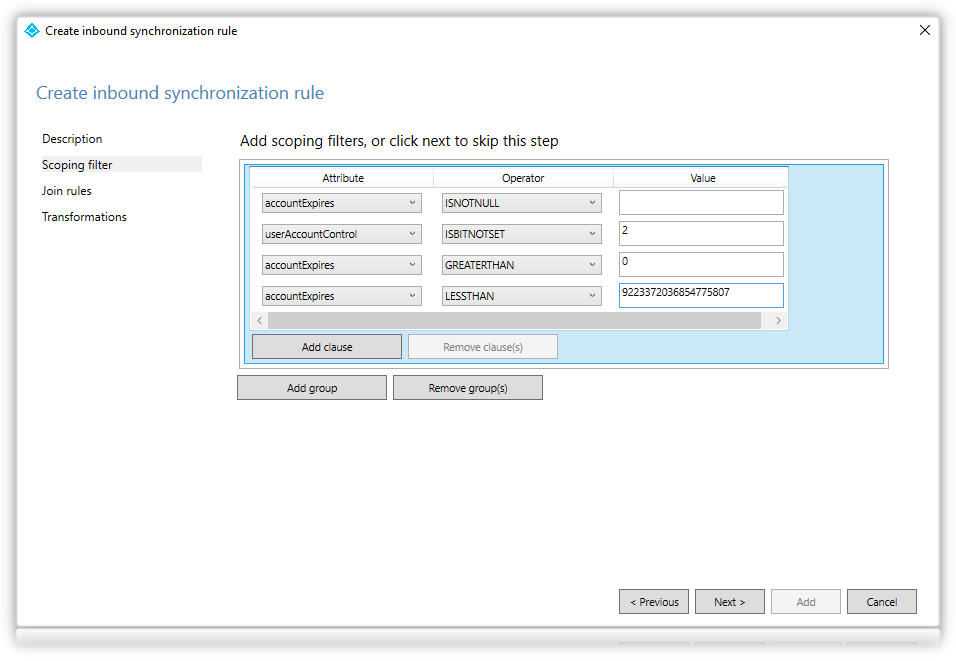

In diesem Scoping Filter geben Sie bitte folgende Werte an.

| Attribute | Operator | Wert | Beschreibung |

| accountExpires | ISNOTNULL | Wenn ein Konto abläuft, dann ist der Wert größer NULL | |

| userAccountControl | ISBITNOTSET | 2 | Ein deaktivierter Benutzer hat das BIT 2 gesetzt, somit werden schon deaktivierte Benutzer von dieser Regel ignoriert. |

| accountExpires | GREATERTHAN | 0 | |

| accountExpires | LESSTHAN | 9223372036854775807 | Ignoriere nicht ablaufende Konten. |

Im nächsten Stepp können Sie die Join rules überspringen und direkt zu den Transformationen wechseln.

Wir erstellen eine Transformation in Form einer Expression und zwar wie folgt:

Expression => accountEnabled => IIF(([accountExpires])<NumFromDate(Now()),False,NULL)

Die Funktion NumFromDate ist hier beschrieben und gibt eine Zahlenfolge berechnet vom heutigen Datum zurück. Azure AD Funktionen

Nach Abschluss dieser Konfiguration speichern Sie diese Regel und schließen den Synchronization Rule Editor.

Wechseln Sie nun in die administrative PowerShell und Reaktivieren die Synchronisation und starten einen Full-Sync.

# Enable the Sync scheduler

Set-ADSyncScheduler -SyncCycleEnabled:$True

# Start full sync

Start-ADSyncSyncCycle -PolicyType InitialHinweis: Sollten Sie mehrere Active Directory Forests mit dem Azure AD Connect Server synchronisieren, so muss diese Regel für jeden Active Directory Connector erstellt werden.