In der heutigen Zeit ist es wichtig, dass Anmeldungen an Systemen mit einem Phishing sicheren Anmeldeverfahren durchgeführt werden!

Viele Versicherungen, die Cyberversicherungen anbieten, fordern ihre Klienten auf, mindestens für die administrativen Anmeldungen einen sicheren zweiten Faktor (MFA) zu verwenden.

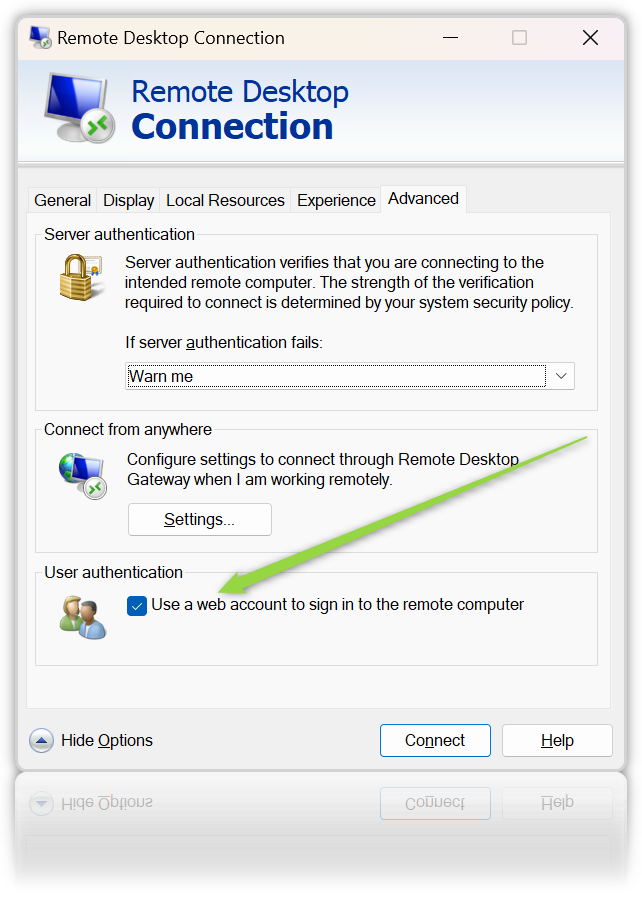

Anfang des Jahres 2023 hat Microsoft die Software, die für die Herstellung einer Verbindung zum Remotedesktop Host benötigt wird, aktualisiert. So steht bei aktuellen Clients die Option für die Nutzung von Web Konten zur Verfügung.

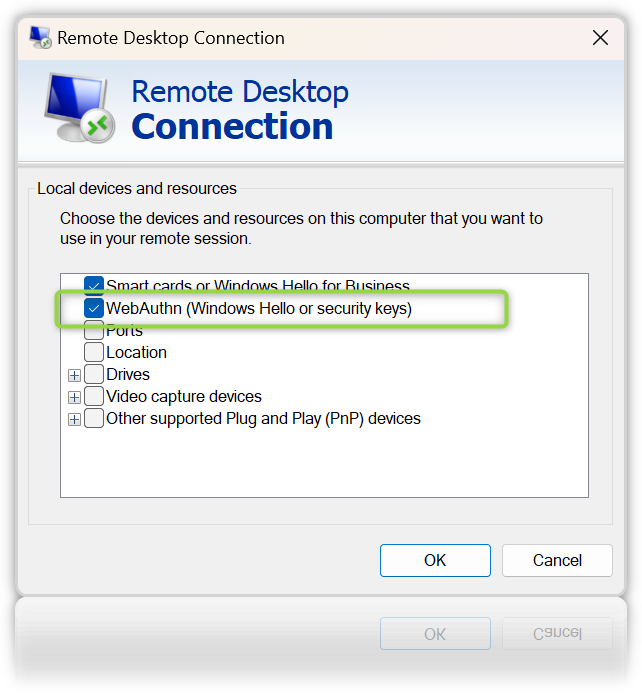

Im Remotedesktop Client steht Ihnen auf der Registerkarte “Lokale Ressourcen” unter “Erweitert” die Option WebAuthn zur Verfügung. Diese Option ist standardmäßig aktiviert.

Folgende Voraussetzungen sind hierbei wichtig:

Der Session Host muss folgenden Kriterien gerecht werden:

- Betriebssystem muss Windows 10/11 und Client muss Azure AD Joined oder Hybrid AzureAD Joined sein oder

- muss Windows Server 2022 als on Prem Server und AAD Hybrid Joined sein oder

- der Server muss Windows Server 2019/2022 sein und als Azure VM laufen

- Ein oder mehrere Azure AD User oder eine/mehrere Azure AD Gruppe(n) müssen Mitglied der lokalen Gruppe Remotedesktopbenutzer oder auf US Systemen “Remote Desktop Users” sein.

An den Client gibt es keine besonderen Anforderungen, lediglich an das Betriebssystem:

- Betriebssystem muss Windows 10/11 oder

- muss Windows Server 2019/2022 sein

- Dieser Client muss nicht AAD Joined oder AAD Registered sein

Der Benutzer, der die RDP Session herstellen möchte muss:

- ein Hybrid User oder

- ein native Cloud User sein und

- muss Mitglied der Azure AD Gruppe sein, die lokale für die Anmeldung am Remotedesktop berechtigt ist oder

- der Benutzer muss direkt berechtigt sein

sein.

Azure AD Benutzer oder Gruppen hinzufügen

Zum hinzufügen von Benutzern zum lokalen System gehen Sie wie folgt vor:

- Sie melden sich an dem System lokal an und öffnen eine administrative PowerShell

- Sie führen folgenden Befehl aus:

US System

Add-LocalGroupMember -Group “Remote Desktop Users” -Member “AzureAD\UPN-Des-Benutzers”

DE System

Add-LocalGroupMember -Group “RemoteDesktopBenutzer” -Member “AzureAD\RemoteDesktopBenutzer”

Dieser Befehl fügt den Azure AD Benutzer der lokalen Gruppe der Remote Desktop Users hinzu und berechtigt den Benutzer zum Remotelogin.

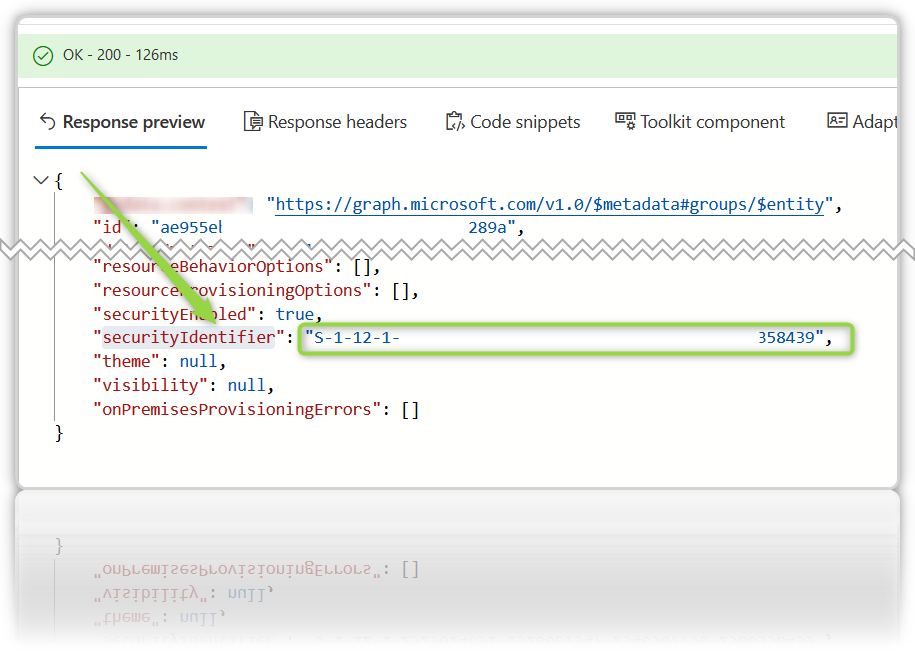

Wenn Sie anstatt eines Benutzer eine Azure AD Gruppe nutzen möchten, dann müssen Sie hier etwas mehr Aufwand betreiben, denn eine Azure AD Gruppe besitzt keinen UPN, Sie müssen hierfür das Attribut “SecurityIdentifier” ermitteln und können diesen anstatt des UPNs nehmen.

Der einfachste Weg ist, dass Sie sich im Microsoft Graph Explorer anmelden und das Attribute auslesen. In einem Azure AD mit sehr vielen Gruppen empfiehlt es sich, dass Sie die ObjectId der Gruppe zuvor ermitteln.

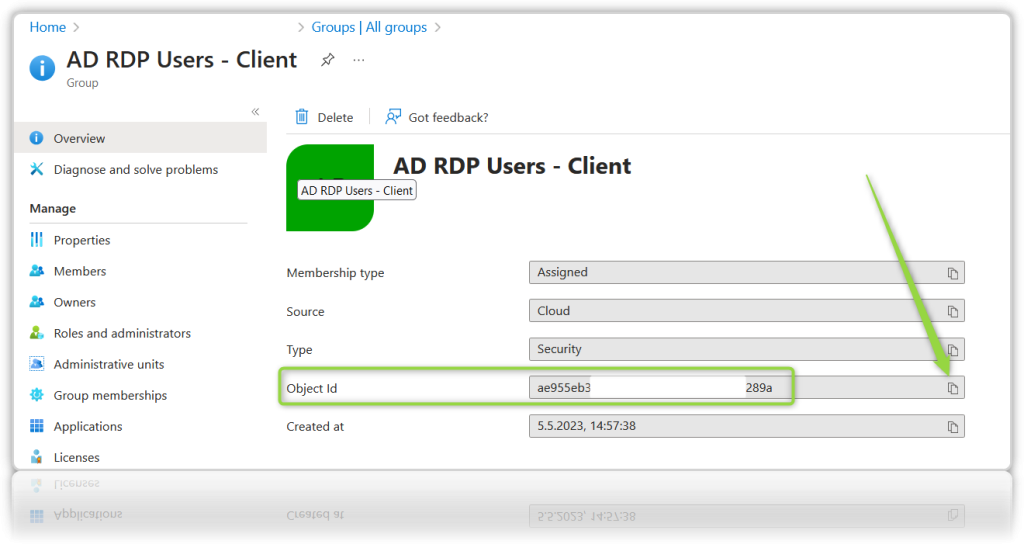

Sie öffnen hierfür das Azure AD Portal und suchen die Gruppe, die Sie berechtigen wollen und kopieren wie im nachfolgenden Bild gezeigt, die ObjectId.

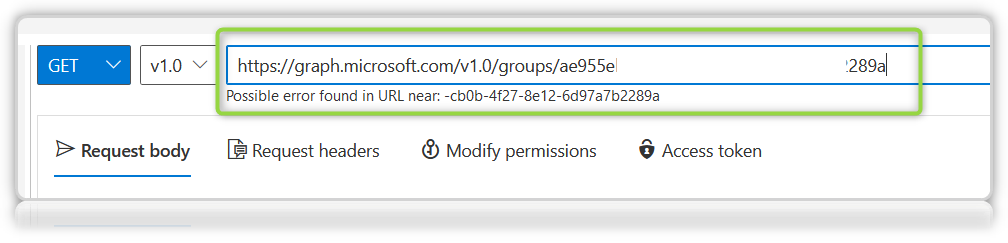

Anschließend wechseln Sie zum Microsoft Graph Explorer melden sich mit Ihrem Benutzer an und geben folgende Url für die Suche ein: https://graph.microsoft.com/v1.0/groups/<ObjectId>.

Sie wählen anschließend “Run Query” aus um die Abfrage auszuführen und erhalten, wenn die ObjectId richtig ist die Ausgabe in form eines Json Dokumentes zurück.

Sie kopieren sich den Security Identifier und fügen die Gruppe wie folgt zu der lokalen Gruppe hinzu.

US System

US System

Add-LocalGroupMember -Group “Remote Desktop Users” -Member “SecurityIdentifier”

DE System

Add-LocalGroupMember -Group “RemoteDesktopBenutzer” -Member “SecurityIdentifier”

Wichtig

Das System muss wie in den Voraussetzungen beschrieben, Mitglied des selben Tenants sein, von dem die Benutzer/Gruppen berechtigt werden sollen.

Der Benutzer, der eine Verbindung zum RDP Host herstellen möchte, sollte über eine MFA Konfiguration im Azure AD Verfügen, dann kann sich der Benutzer mit seinen Credentials am RDP Host anmelden. Der Host muss entweder per NetBIOS Namen oder per FQDN “full qualified domain name” erreichbar sein. Der Host muss nicht aus dem Internet erreichbar sein, sondern kann hinter der Firmen Firewall stehen und entweder direkt oder per VPN erreichbar sein.

Conditional Access

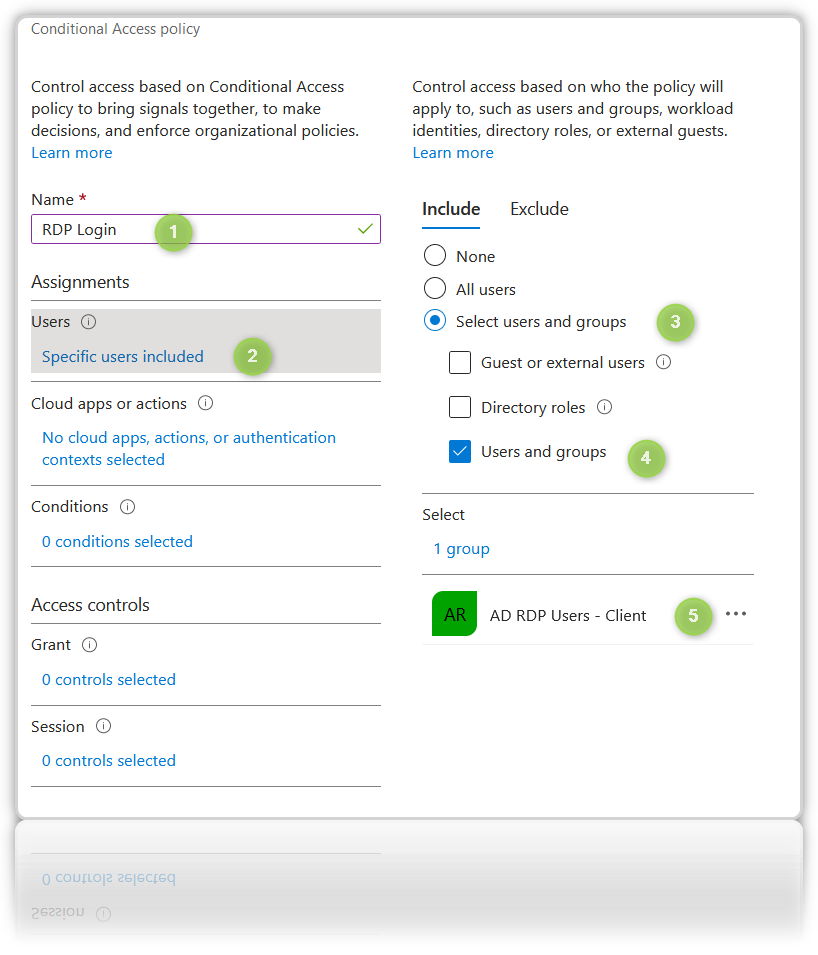

Sie können die Zugriffe über den Bedingten Zugriff “Conditional Access” absichern in dem Sie eine neue Richtline erstellen.

- Geben Sie der Richtlinie einen Namen

- Wählen Sie die Benutzer oder wie hier im Beispiel die Azure AD Gruppe aus, die Sie dem RDP Host als berechtigte Gruppe zugewiesen haben.

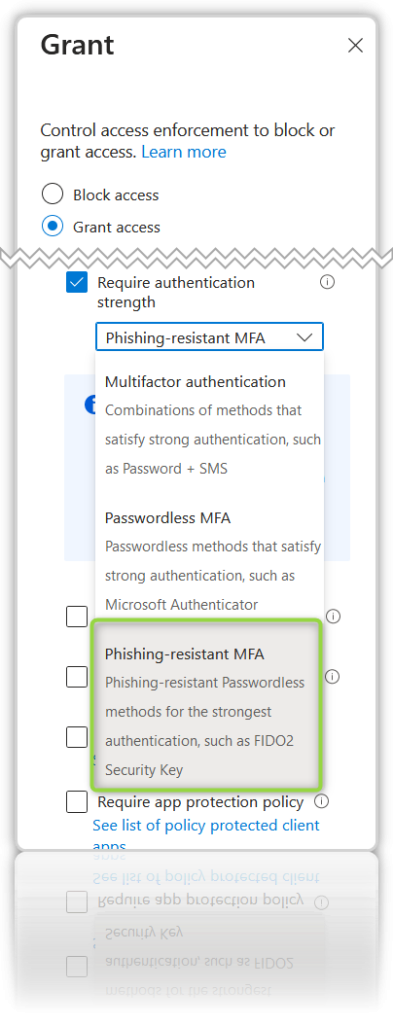

Wenn Sie den Zugriff weiter absichern wollen und zum Beispiel nur Zugriffe über Phishingsichere Methoden zulassen wollen, dann sollten Sie in der Rubrik “Grant” folgende Einstellungen konfigurieren.

- Require authentication strength

- und wählen Phishing resistant MFA aus

Hinweis: Durch die Einstellung, dass nur Phishingsichere Authentifizierung möglich ist, wird dem Benutzer bei der Anmeldung keine andere Möglichkeit zur Verfügung gestellt.

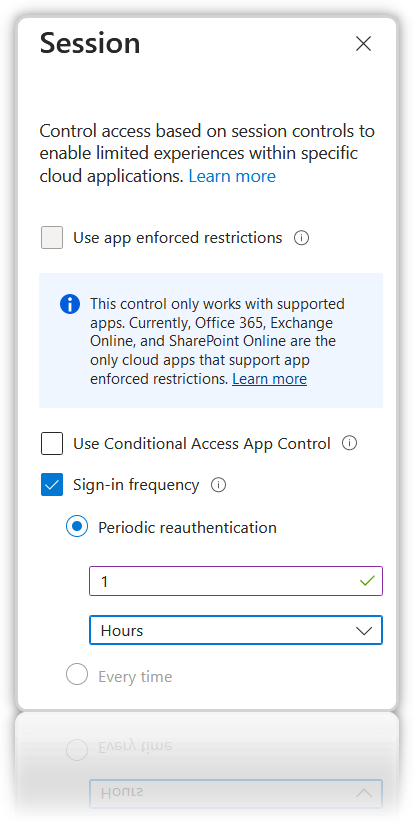

Da die Sitzungen im Normalfall eine lange Lebenszeit besitzen und Sie bei einer erneuten Verbindung nicht zur Eingabe und Überprüfung des FIDO2 Keys aufgefordert werden, empfiehlt sich die Konfiguration der Session Lebenszeit.

Die wie im Bild dargestellt ist.

Hinweis: Eine Session-Time von einer Stunde meint in diesem Fall nicht, dass Sie sich nach einer Stunde neu am System anmelden müssen, sondern nur, dass nach der ersten Anmeldung können Sie innerhalb der Stunde sich erneut ohne Bestätigung reauthorisieren.

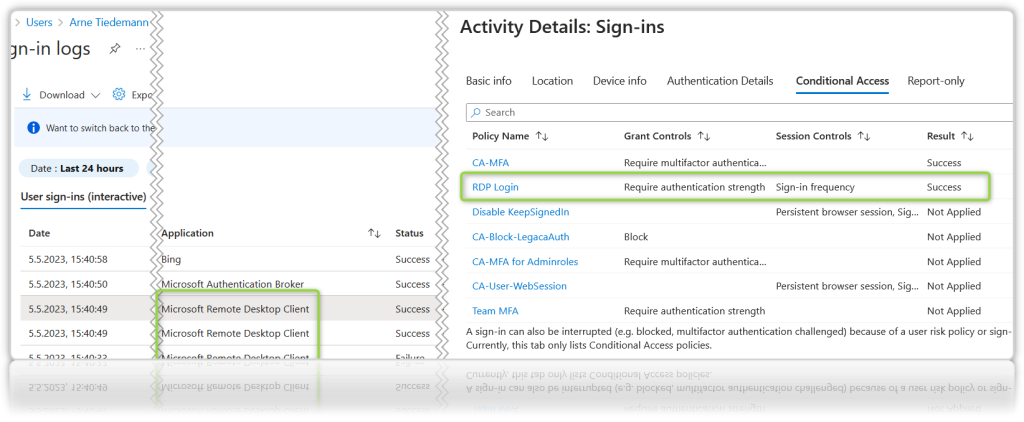

In den Azure AD Signin logs ist zu sehen, dass die Applikation “Microsoft Remote Desktop Client” genutzt wurde und man kann sehen, dass die Richtlinie des Bedingten Zugriffs für RDP Login für “Grant Controls” und “Session Frequency” genutzt wurde.

Meine Quellen die ich genutzt habe um diesen Artikel zu schreiben waren folgende:

- What is device identity in Azure Active Directory? – Microsoft Entra | Microsoft Learn

- Connect to remote Azure Active Directory joined device – Windows Client Management | Microsoft Learn

- Thanks to Jonas Markström – Medium (swjm.blog) and Yubico for the hint and the Article in English

Nachtrag

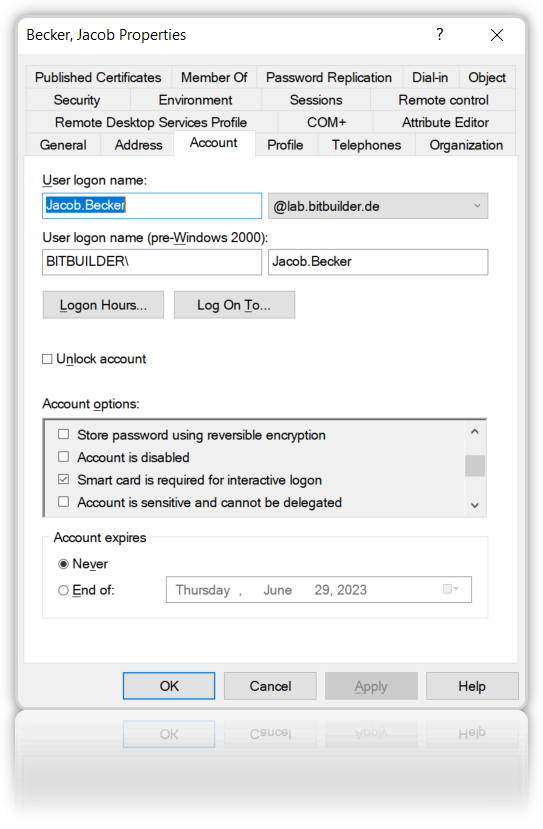

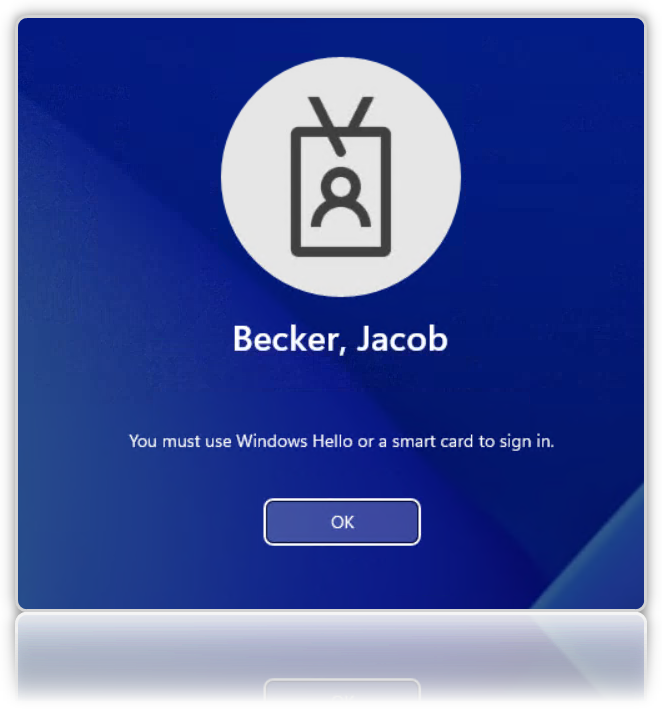

Wenn Sie die Anmeldung an den Systemen lediglich mit sicheren Methoden zulassen wollen, dann können Sie für einen Hybrid Benutzer die Option “Smart card is required for interactive logon” aktivieren.

Wenn diese Option aktiviert wurde, sind an allen Systemen für die Interaktive Anmeldung nur noch Passwortlose Anmeldungen möglich, hierzu gehören Windows Hello for Business und Smartcard Anmeldungen, sowie FIDO2.

Wichtig

Sollten Sie mit dem Gedanken spielen, dies für die Domain Admins zu konfigurieren, so stellen Sie sicher, dass Sie mindesten einen Brake Glass Account besitzen, der sich per Passwort anmelden kann. Für dieses Konto sollten Sie dann die Anmeldungen gesondert überwachen und idealerweise sollte das Passwort im Safe liegen und nur im vier Augen Prinzip genutzt werden können.