Microsoft wird zum 1. Oktober die Legacy Authentication in allen Tenants für Outlook- und EWS-, RPS-, POP-, IMAP- und EAS-Protokolle in Exchange online deaktiviert.

SMTP-Authentifizierung wird in Tenants deaktiviert, wenn diese nicht verwendet wird.

Warum Microsoft dies durchführt?

Die Standardauthentifizierung ist ein Verfahren, bei dem Benutzername und Passwort für die Anmeldung übermittelt wird. Sind dies Daten, also Benutzername und Passwort korrekt, ist die Anmeldung bestätigt und der Endpunkt akzeptiert nun die Verbindung und der Benutzer kann auf die Daten zugreifen.

Dieses Authentifizierungsverfahren hat einen großen Nachteil, denn ist einem Dritten diese Kombination von Benutzername und Passwort bekannt oder das Passwort leicht zu erraten, so ist eine Anmeldung, ohne das der echte Benutzer das mitbekommt, möglich. In den meisten Fällen sind für solche Dienste sogenannte Passwort-Attacken möglich, ohne dass der Betreiber dieser Dienste dies mitbekommt.

Was ist zu tun?

Sie haben die Möglichkeit, in Azure die Diagnose Einstellungen zu aktivieren, damit Sie auswerten können, welche Benutzer das alte Anmeldeverfahren nutzen. Um die Daten einsehen zu können, benötigen Sie einen Log Analytics Arbeitsbereich und Sie müssen die Diagnose Einstellungen für das Azure AD konfigurieren.

Log Analytics Arbeitsbereich

Melden Sie sich am Azure Portal an und erstellen Sie einen log Analytics Arbeitsbereich wie im nachfolgenden Artikel beschrieben.

Erstellen von Log Analytics-Arbeitsbereichen – Azure Monitor | Microsoft Learn

Azure AD Diagnostic Einstellungen

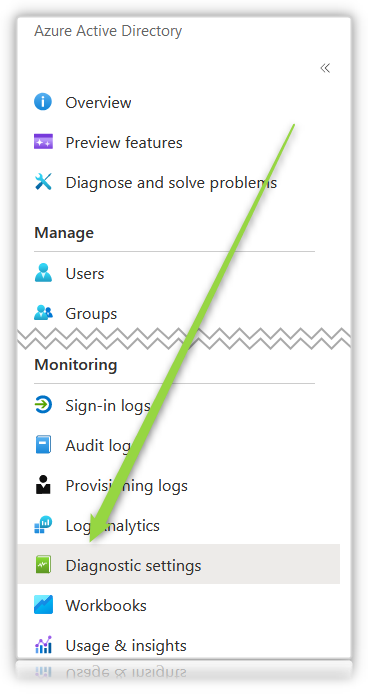

Wenn Sie den Log Analytics Arbeitsbereich erstellt haben, dann wechseln Sie zum Azure AD Portal und wählen in der Navigation das Diagnose Blade aus, siehe Bild.

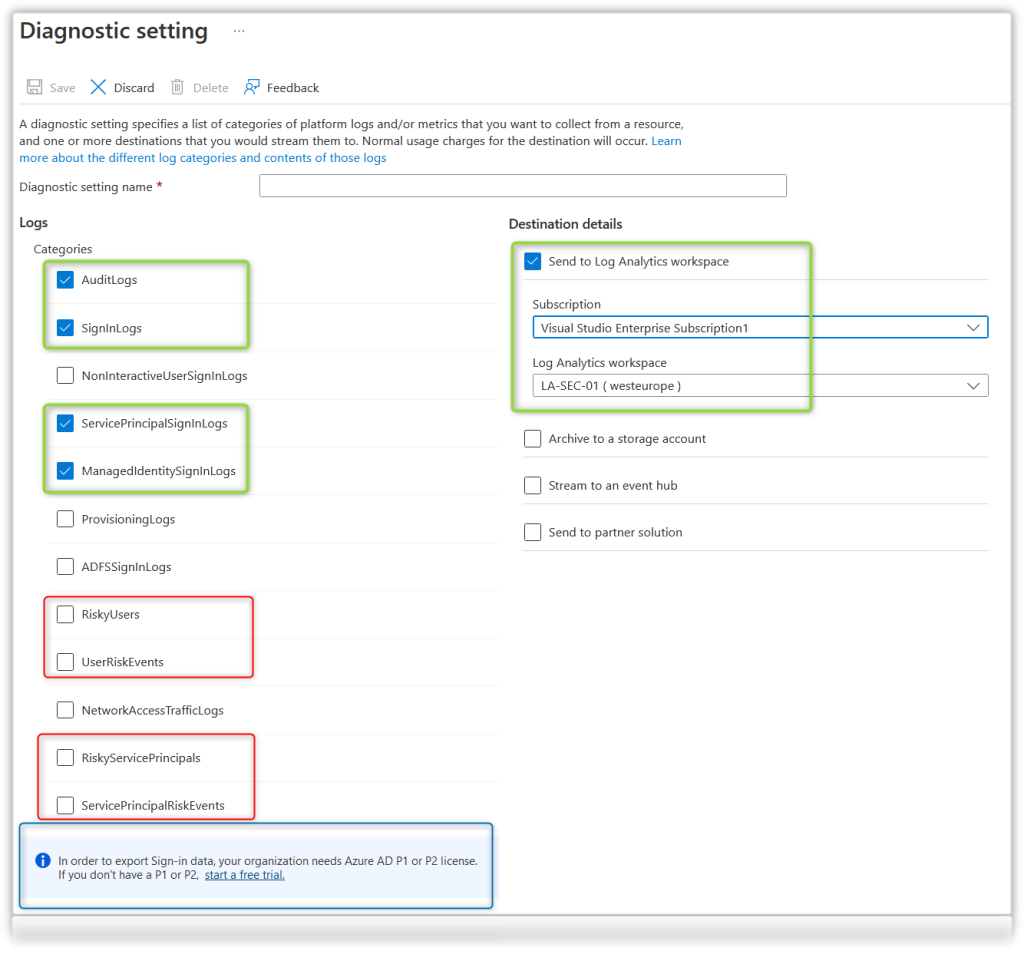

Klicken Sie auf den Link zum Hinzufügen der Diagnose Einstellungen und konfigurieren die Optionen wie im Bild dargestellt. Sollten Sie in Ihrem Tenant keine Azure AD P1 Lizenz besitzen, so können Sie diese Einstellungen leider nicht konfigurieren! Wenn Sie Microsoft E5 Lizenziert sind, dann dürfen Sie die Häkchen bei den Risky Optionen aktivieren.

Sobald Sie diese Einstellungen aktiviert haben, werden die Sign-In Logs in den Log Analytics Arbeitsbereich geschrieben und können ausgewertet werden.

Was ist die Azure Active Directory-Überwachung? – Microsoft Entra | Microsoft Learn

Auswertung

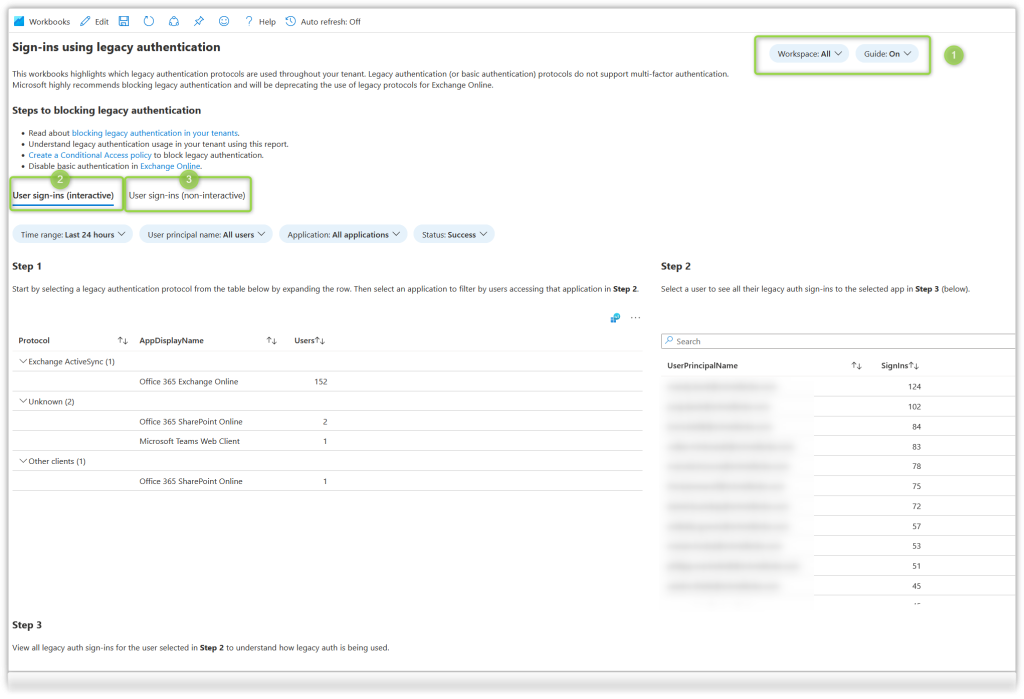

Zu Auswertung der Anmeldungen in Bezug auf die Legacy Authentication öffnen Sie bitte das Azure AD Portal und wechseln zu den Workbooks. In diesem Bereich wählen Sie folgendes Workbook aus: Signin using Legacy Authentication.

Dieses Workbook zeigt Ihnen die Applikationen an, die aktuell noch mit Legacy Authentication genutzt werden. Auf der rechten Seite des Workbooks sehen Sie dazu die Benutzer und die Anzahl der Anmeldungen abhängig von der Zeitspanne hier 24 Stunden. Um detaillierter die Informationen einsehen zu können, klicken Sie auf den Pfeil links neben dem Applikationsnamen und wählen den Namen der Applikation aus, anschließend änder sich die Anzeige der Benutzer auf der rechten Seite.

Keine Azure AD Premium P1 oder P2 Lizenz?

Wenn Sie keine der oben genannten Lizenzen besitzen, dann können Sie den beschriebenen Weg nicht bestreiten, dann können Sie die Daten nur wie folgt anzeigen und müssen diese dann selbst auswerten.

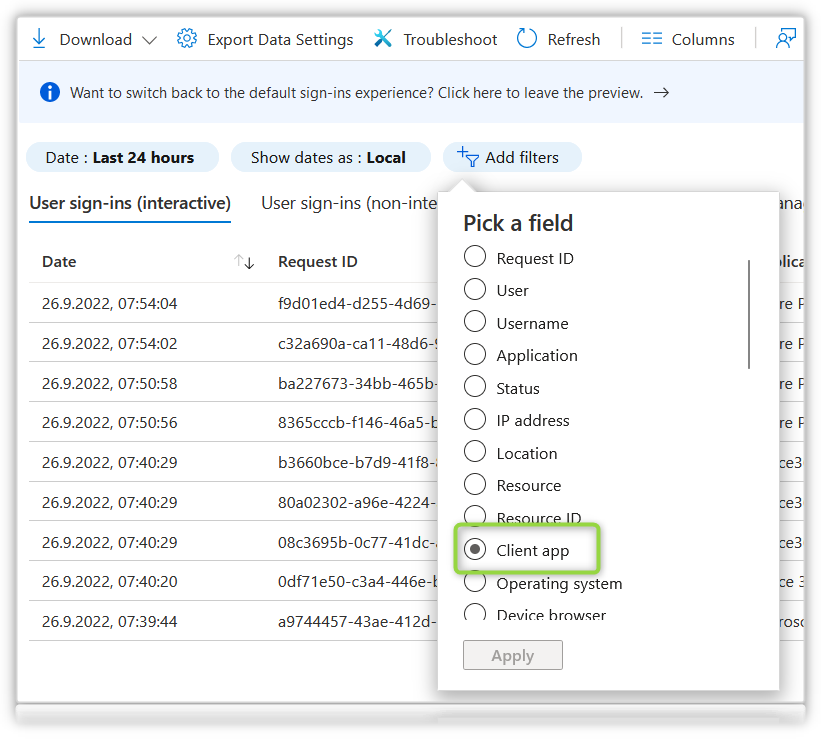

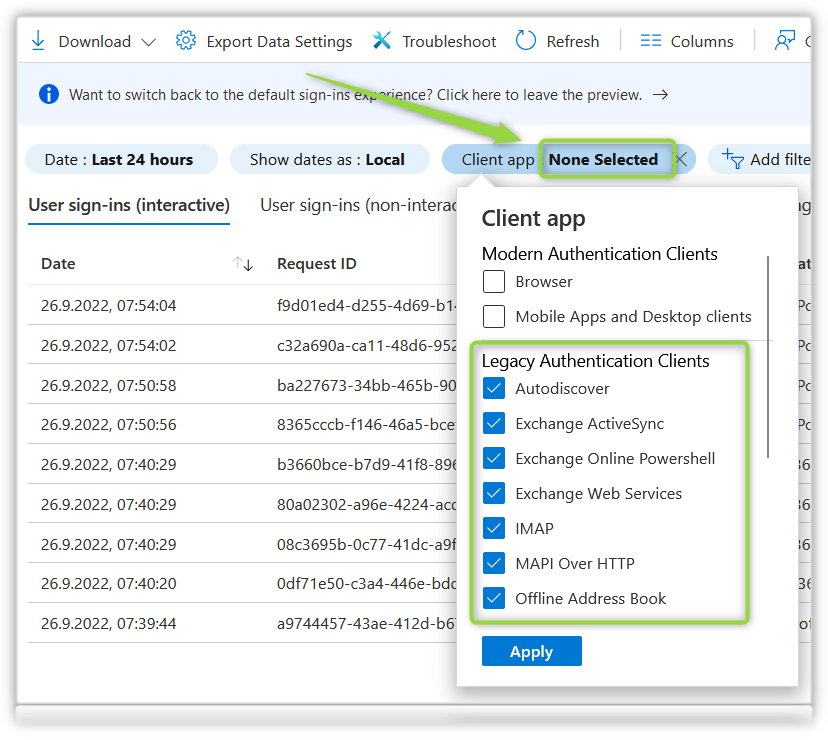

Wechseln Sie zum Azure AD Portal und aktivieren das Blade Sign-in Logs, hier fügen Sie einen Filter für die Ansicht hinzu und wählen “Client app” aus, wie im Bild dargestellt.

Nachdem Sie den Filter hinzugefügt haben, klicken Sie auf “None Selected” und aktivieren alle Optionen unterhalb von “Legacy Authentication Clients” und bestätigen mit Apply.

Die Anzeige der Anmeldungen wird nun aktualisiert und Sie sehen alle Sign-Ins, die legacy Authentication verwenden.

Thanks for the article!

Thanks.